Рефераты по сексологии

Рефераты по информатике программированию

Рефераты по биологии

Рефераты по экономике

Рефераты по москвоведению

Рефераты по экологии

Краткое содержание произведений

Рефераты по физкультуре и спорту

Топики по английскому языку

Рефераты по математике

Рефераты по музыке

Остальные рефераты

Рефераты по авиации и космонавтике

Рефераты по административному праву

Рефераты по безопасности жизнедеятельности

Рефераты по арбитражному процессу

Рефераты по архитектуре

Рефераты по астрономии

Рефераты по банковскому делу

Рефераты по биржевому делу

Рефераты по ботанике и сельскому хозяйству

Рефераты по бухгалтерскому учету и аудиту

Рефераты по валютным отношениям

Рефераты по ветеринарии

Рефераты для военной кафедры

Рефераты по географии

Рефераты по геодезии

Рефераты по геологии

Рефераты по геополитике

Рефераты по государству и праву

Рефераты по гражданскому праву и процессу

Рефераты по делопроизводству

Рефераты по кредитованию

Рефераты по естествознанию

Рефераты по истории техники

Рефераты по журналистике

Рефераты по зоологии

Рефераты по инвестициям

Рефераты по информатике

Исторические личности

Рефераты по кибернетике

Рефераты по коммуникации и связи

Учебное пособие: Безопасность в системе Windows Vista. Основные службы и механизмы безопасности

Учебное пособие: Безопасность в системе Windows Vista. Основные службы и механизмы безопасности

МИНИСТЕРСТВО ОБРАЗОВАНИЯ И НАУКИ РОССИЙСКОЙ ФЕДЕРАЦИИ ФЕДЕРАЛЬНОЕ АГЕНТСТВО ПО ОБРАЗОВАНИЮ ГОСУДАРСТВЕННОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГО ПРОФЕССИОНАЛЬНОГО ОБРАЗОВАНИЯ

Безопасность в системе Windows Vista. Основные службы и механизмы безопасности

2008

Оглавление

Введение. 4

Cреда EC. 5

Схема безопасности и внедрение. 6

Схема подразделений для политик безопасности. 6

Подразделение отдела. 8

Подразделение пользователей Windows Vista. 8

Подразделение компьютеров с Windows Vista. 9

Схема объектов групповой политики для политик безопасности. 9

Рекомендуемые объекты групповой политики. 11

Внедрение политик безопасности. 13

Проверка схемы в лабораторной среде. 15

Развертывание схемы в рабочей среде. 19

Средство GPOAccelerator 26

Предыдущие параметры безопасности. 29

Работа с шаблонами безопасности. 30

Технологии защиты системы Windows Vista. 37

Контроль учетных записей. 37

Оценка риска. 39

Снижение рисков. 40

Процедура снижения рисков. 42

Защитник Windows. 43

Сообщество Microsoft SpyNet 44

Оценка риска. 45

Снижение рисков. 45

Условия для снижения рисков. 46

Процедура снижения рисков. 47

Использование процедуры снижения рисков. 47

Брандмауэр Windows. 48

Оценка риска. 49

Снижение рисков. 50

Условия для снижения рисков. 50

Снижение рисков с помощью брандмауэра Windows в режиме повышенной безопасности 51

Центр обеспечения безопасности Windows. 53

Процедура снижения рисков. 55

Политики ограниченного использования программ. 55

Технологии защиты обозревателя Internet Explorer 7. 57

Защищенный режим обозревателя Internet Explorer. 57

Функция ActiveX Opt-in. 59

Защита от атак с применением междоменных сценариев. 59

Строка состояния системы безопасности. 60

Антифишинг. 60

Аппаратная защита Windows Vista. 62

Технология NX (No Execute) 62

Случайное расположение адресного пространства. 63

Защита ядра для x64. 64

Программная защита. 65

Подписывание драйверов для x64. 65

Контроль пользовательских учетных записей (User Account Control) 67

Защита доступа к сети (Network Access Protection, NAP) 72

Защита от вредоносного кода и компьютерных атак. 72

Центр безопасности Windows (Windows Security Center, WSC) 72

Windows Defender 72

Улучшения межсетевого экрана Windows. 74

Защита данных. 75

Заключение. 77

Литература. 79

Введение

Windows Vista™ – на сегодняшний день самая безопасная операционная система, выпущенная корпорацией Майкрософт. Тем не менее для соответствия требованиям к сети конкретной среды могут потребоваться изменения конфигурации. В этой главе продемонстрирована относительная простота настройки параметров безопасности для усиления защиты клиентских компьютеров под управлением стандартной операционной системы, которые присоединены к домену со службой каталогов Active Directory®.

Windows Vista™ – это первая клиентская операционная система от Microsoft, в которой контроль за безопасностью осуществляется на всех этапах разработки (технология Microsoft’s Security Development Lifecycle). Это означает, что во главу угла ставится именно безопасность новой ОС. Согласно технологии SDL, к разработчикам ПО с самого начала приставляется консультант по безопасности, который контролирует все этапы разработки на предмет отсутствия уязвимостей. Кроме того, Microsoft собирается сертифицировать Windows Vista по стандарту ISO «Общие Критерии» с целью получения сертификатов EAL4 и Single Level OS Protection Profile.

В главе приводится простой набор процедур для внедрения рекомендуемых параметров для усиления стандартной системы безопасности операционной системы. Упрощенные процедуры позволяет быстро и эффективно защитить клиентские компьютеры под управлением Windows Vista в существующей среде.

Теперь защиту операционной системы можно усилить, используя только объекты групповой политики. Предыдущие рекомендации корпорации Майкрософт требовали импорта INF-файлов шаблона безопасности и существенного изменения вручную раздела «Административные шаблоны» нескольких объектов групповой политики. Эти файлы или шаблоны больше не требуется использовать. Тем не менее INF-файлы шаблона безопасности распространяются с руководством. Их можно использовать для усиления безопасности автономных клиентских компьютеров. Все рекомендуемые параметры групповой политики описаны в приложении A «Параметры групповой политики, связанные с безопасностью».

Чтобы

применить рекомендуемые параметры, необходимо:

создать структуру подразделений для существующей среды;

выполнить сценарий GPOAccelerator.wsf, который распространяется с

руководством;

использовать консоль управления групповыми политиками для связи

объектов групповой политики и управления ими.

Предупреждение.

Важно тщательно протестировать схемы подразделений и объектов групповой политики перед их развертыванием в рабочей среде. В разделе «Внедрение политик безопасности» этой главы описаны процедуры создания и развертывания структуры подразделений и объектов групповой политики, связанных с безопасностью, во время внедрения в тестовой и рабочей среде.

Объекты групповой политики набора базовых показателей, которые распространяются с руководством, включают сочетание протестированных параметров, которые улучшают безопасность клиентских компьютеров под управлением Windows Vista в двух различных средах:

• Enterprise Client (EC)

• Specialized Security – Limited Functionality (SSLF)

Cреда EC

Среда Enterprise Client (EC), описываемая в этой главе, включает домен со службой каталогов Active Directory®, в котором компьютеры с Microsoft® Windows Server® 2003 R2 или Windows Server 2003 с пакетом обновления 1 (SP1) и Active Directory управляют клиентскими компьютерами с Windows Vista или Windows XP®. В такой среде управление клиентскими компьютерами осуществляется с помощью групповой политики, которая применяется к сайтам, доменам и подразделениям. Групповая политика обеспечивает централизованную инфраструктуру на базе Active Directory, которая позволяет выполнять изменения на уровне доменов и управлять конфигурацией пользователей и параметрами компьютеров, включая параметры безопасности и данные пользователей.

Схема безопасности и внедрение

Схема

безопасности, рекомендуемая в этой главе, является основой для сценариев,

описанных в данном руководстве, а также для рекомендаций по устранению проблем.

В следующих разделах главы описывается основная схема безопасности и приводятся

процедуры для ее тестирования и внедрения на компьютерах под управлением

Windows Vista:

Схема подразделений для политик безопасности

Схема объектов групповой политики для политик безопасности

Внедрение политик безопасности

Схема подразделений для политик безопасности

Подразделение это контейнер в домене с Active Directory. Подразделение может включать пользователей, группы, компьютеры и другие подразделения. Если подразделение содержит другие подразделения, оно является родительским.

Подразделение, которое находится внутри родительского подразделения, называется дочерним.

К подразделению можно привязать объект групповой политики, после чего параметры объекта групповой политики будут применены к пользователям и компьютерам, которые находятся в этом подразделении и его дочерних подразделениях. Для упрощения администрирования можно делегировать административные полномочия каждому подразделению.

Подразделения позволяют легко группировать пользователей и компьютеры, обеспечивая эффективный способ сегментации административных границ. Корпорация Майкрософт рекомендует назначать пользователей и компьютеры различным подразделениям, так как некоторые параметры относятся только к пользователям, а другие – только к компьютерам.

Можно делегировать управление группой или отдельным подразделением с помощью мастера делегирования в оснастке «Active Directory – пользователи и компьютеры» консоли управления (MMC). Ссылки на документацию по делегированию полномочий см. в разделе «Дополнительные сведения» в конце данной главы.

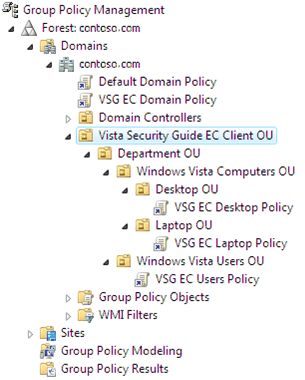

Одна из основных задач схемы подразделений любой среды – создание основы для полного внедрения групповой политики, которая применяется ко всем клиентским компьютерам в Active Directory. Это обеспечивает соответствие клиентских компьютеров стандартам безопасности организации. Схема подразделений также должна учитывать параметры безопасности для отдельных типов пользователей в организации. Например, разработчикам может быть необходим такой способ доступа к компьютерам, который не требуется обычным пользователям. Кроме того, требования к безопасности для пользователей переносных и настольных компьютеров могут различаться. На следующем рисунке показана простая структура подразделений, достаточная для рассмотрения групповой политики в этой главе. Структура подразделений может не соответствовать требованиям среды вашей организации.

Рисунок 1.1. Пример структуры подразделений для компьютеров под управлением Windows Vista

Подразделение отдела

Так как требования к безопасности внутри организации могут различаться, иногда имеет смысл создать в среде подразделения отделов. Такие подразделения можно использовать для применения параметров безопасности к компьютерам и пользователям в соответствующих отделах с помощью объекта групповой политики.

Подразделение пользователей Windows Vista

Это подразделение содержит учетные записи пользователей для среды EC. Параметры, применяемые к такому подразделению, подробно описаны в приложении A «Параметры групповой политики, связанные с безопасностью».

Подразделение компьютеров с Windows Vista

Это подразделение содержит дочерние подразделения для каждого типа клиентских компьютеров под управлением Windows Vista в среде EC. Данное руководство содержит прежде всего рекомендации по безопасности для настольных и переносных компьютеров. По этой причине его разработчики создали следующие подразделения компьютеров:

Подразделение настольных компьютеров. К этому подразделению относятся настольные компьютеры с постоянным подключением к сети. Параметры, которые применяются к этому подразделению, подробно описаны в приложении A «Параметры групповой политики, связанные с безопасностью».

Подразделение переносных компьютеров. Это подразделение включает переносные компьютеры для мобильных пользователей, которые не всегда подключены к сети. Параметры, которые применяются к этому подразделению, также описаны в приложении A.

Схема объектов групповой политики для политик безопасности

Объект групповой политики – это коллекция параметров групповой политики, которые по сути являются файлам, созданными оснасткой групповой политики. Параметры хранятся на уровне домена и влияют на пользователей и компьютеры в сайтах, доменах и подразделениях.

Объекты групповой политики позволяют обеспечить применение конкретных параметров политики, прав пользователей и поведения компьютеров ко всем клиентским компьютерам или пользователям в подразделении. Использование групповой политики вместо настройки вручную упрощает управление изменениями (включая обновление) для большого количества компьютеров и пользователей. Настройка вручную не только неэффективна, так как требует посещения каждого клиентского компьютера, но и потенциально бесполезна: если параметры политики в объектах групповой политики домена отличаются от параметров, применяемых локально, параметры политики объекта групповой политики домена переопределяет примененные локально параметры.

Рисунок 1.2. Очередность применения объектов групповой политики

На предыдущем рисунке показана очередность, в которой объекты групповой политики применяются к компьютеру, являющемуся членом дочернего подразделения, от наиболее низкого уровня (1) к самому высокому (5). Сначала применяется групповая политика из локальной политики безопасности каждого клиентского компьютера под управлением Windows Vista. После применения локальной политики безопасности применяются объекты групповой политики на уровне сайта, а затем на уровне домена.

Для клиентских компьютеров под управлением Windows Vista, которые находятся в подразделении с несколькими уровнями, объекты групповой политики применяются в порядке от родительского подразделения до дочернего подразделения самого низкого уровня. В последнюю очереди применяется объект групповой политики из подразделения, содержащего клиентский компьютер. Это порядок обработки объектов групповой политики – локальная политика безопасности, сайт, домен, родительское подразделение и дочернее подразделение – очень важен, так как объекты групповой политики, которые применяются позже, переопределяют примененные ранее объекты. Объекты групповой политики пользователей применяются таким же образом.

При разработке групповой политики необходимо учитывать следующее.

Администратор должен задать порядок связи нескольких объектов групповой политики с подразделением, или групповая политика по умолчанию будет применяться в порядке своей связи с подразделением. Если в нескольких политиках настроен один и тот же параметр, приоритет будет иметь политика с более высоким положением в списке политик контейнера.

• Для объекта групповой политики можно включить параметр Принудительный. Если выбран этот параметр, другие объекты групповой политики не смогут переопределять параметры, настроенные в этом объекте групповой политики.

Примечание. В Windows 2000 параметру Принудительный соответствует параметр Не перекрывать.

• Для Active Directory, сайта, домена или подразделения можно установить параметр Блокировать наследование политики. Этот параметр блокирует параметры объектов групповой политики, которые расположены выше в иерархии Active Directory, если для них не задан параметр Принудительный. Другими словами, параметр Принудительный имеет приоритет над параметром Блокировать наследование политики.

• Параметры групповой политики применяются к пользователям и компьютерам и зависят от места пользователя или компьютера в Active Directory. В некоторых случаях необходимо применять политику к объектам пользователей на основе расположения объектов компьютеров, а не пользователей. Функция замыкания на себя групповой политики позволяет администраторам применять параметры групповой политики для пользователя в зависимости от того, в систему какого компьютера он вошел. Дополнительные сведения об этом параметре см. в статье Замыкание на себя групповых политик.

Рекомендуемые объекты групповой политики

Для внедрения описанной выше схемы подразделений требуется по крайней мере четыре объекта групповой политики:

• политика для домена;

• политика для подразделения пользователей Windows Vista;

• политика для подразделения настольных компьютеров;

• политика для подразделения переносных компьютеров.

Рисунок 1.3. Пример структуры подразделений и связей объектов групповой политики для компьютеров под управлением Windows Vista

В примере на рисунке 1.3 переносные компьютеры принадлежат к подразделению «Переносные компьютеры». Сначала применяется локальная политика безопасности на переносных компьютерах. Так как в этом примере существует только один сайт, на уровне сайта не применяются объекты групповой политики, поэтому следующим применяется объект групповой политики домена. После этого применяется объект групповой политики «Переносные компьютеры».

Примечание. Политика «Настольные компьютеры» не применяется к переносным компьютерам, так как она не связана ни с одним подразделением в иерархии, которое содержит подразделение «Переносные компьютеры».

В качестве

примера очередности рассмотрим сценарий, в котором параметр политики Разрешать

вход в систему через службу терминалов должен применяться к следующим

подразделениям и группам пользователей:

подразделение «Компьютеры с Windows Vista» – группа Администраторы;

подразделение «Переносные компьютеры» – группы Пользователи удаленного

рабочего стола и Администраторы.

В этом примере пользователь, учетная запись которого принадлежит к группе Пользователи удаленного рабочего стола, может входить в систему переносного компьютера через службу терминалов, так как подразделение «Переносные компьютеры» является дочерним подразделением подразделения «Компьютеры с Windows Vista», а политика дочернего подразделения имеет приоритет.

Если включить параметр политики Не перекрывать в объекте групповой политики подразделения «Компьютеры с Windows Vista», только пользователи, учетные записи которых принадлежат к группе Администраторы, смогут входить в систему переносного компьютера через службу терминалов. Это происходит потому, что параметр Не перекрывать предотвращает переопределение примененной ранее политики политикой дочернего подразделения.

Внедрение политик безопасности

Для внедрения схемы безопасности двух сред, описанных в данном руководстве, необходимо использовать консоль управления групповыми политиками и ее сценарии. Консоль управления групповыми политиками интегрирована в операционную систему, поэтому не требуется загружать и устанавливать ее каждый раз, когда требуется управлять объектами групповой политики на другом компьютере. В отличие от рекомендаций по безопасности для предыдущих версий операционной системы Windows рекомендации в данном руководстве для Windows Vista значительно автоматизируют тестирование и внедрение схемы безопасности в среде EC. Эти рекомендации были разработаны и протестированы, чтобы обеспечивать наиболее эффективный процесс и снизить накладные расходы, связанные с внедрением.

Внимание! Все процедуры, указанные в этом руководстве, необходимо выполнять на клиентском компьютере под управлением Windows Vista, который подключен к домену с Active Directory. Кроме того, пользователь, выполняющий эти процедуры, должен иметь привилегии администратора домена. При использовании операционных систем Microsoft Windows® XP или Windows Server® 2003 параметры безопасности, относящиеся к Windows Vista, не будут отображаться в консоли управления групповыми политиками.

Чтобы внедрить схему безопасности, необходимо выполнить три основные задачи:

1. создать среду EC;

2. использовать консоль управления групповыми политиками для связи политики VSG EC Domain Policy с доменом;

3. использовать консоль управления групповыми политиками для проверки результата.

В этом разделе главы описаны данные задачи и процедуры, а также функции сценария GPOAccelerator.wsf, который автоматически создает рекомендуемые объекты групповой политики.

Сценарий GPOAccelerator.wsf

Наиболее важное средство, которое устанавливается руководством по безопасности Windows Vista, – это сценарий GPOAccelerator.wsf. Основная возможность этого сценария автоматическое создание всех объектов групповой политики, которые требуются для применения рекомендаций. При этом не требуется тратить время на редактирование параметров политики вручную или на применение шаблонов. Для клиентских компьютеров в среде EC сценарий создает следующие четыре объекта групповой политики:

• VSG EC Domain Policy для домена;

• VSG EC Users Policy для пользователей;

• VSG EC Desktop Policy для настольных компьютеров;

• VSG EC Laptop Policy для переносных компьютеров.

Внимание! Чтобы успешно внедрить схему безопасности для среды EC, тщательно протестируйте ее перед развертыванием в рабочей среде.

• Проверка схемы в лабораторной среде. Используйте сценарий GPOAccelerator.wsf в тестовой среде для создания структуры подразделений, создания объектов групповой политики и их автоматической связи с подразделениями. После завершения тестирования можно использовать сценарий в рабочей среде.

• Развертывание схемы в рабочей среде. При внедрении решения в рабочей среде необходимо сначала создать подходящую структуру подразделений или изменить существующий набор подразделений. После этого можно использовать сценарий GPOAccelerator.wsf для создания объектов групповой политики и затем связать их с соответствующими подразделениями в среде.

Проверка схемы в лабораторной среде

Объекты

групповой политики для данного руководства были тщательно протестированы. Тем

не менее важно выполнить собственное тестирование в существующей среде. Чтобы

сэкономить время, можно использовать сценарий GPOAccelerator.wsf для создания

рекомендуемых объектов групповой политики и структуры подразделений, а затем

автоматически связать объекты групповой политики с подразделениями.

Задача 1: создание среды EC

Сценарий GPOAccelerator.wsf находится в папке Windows Vista Security Guide\GPOAccelerator Tool, которую создает установщик Microsoft Windows (MSI-файл).

Примечание. Чтобы выполнить сценарий, как описано в следующей процедуре, папка GPOAccelerator Tool и ее вложенные папки должны находиться на локальном компьютере.

Чтобы создать объекты групповой политики и связать их с соответствующими подразделениями в среде:

1. Войдите с учетной записью администратора домена в систему компьютера под управлением Windows Vista, который присоединен к домену с Active Directory, в котором будут создаваться объекты групповой политики.

2. Нажмите кнопку Пуск системы Windows Vista, выберите пункты Все программы и Windows Vista Security Guide.

3. Откройте папку GPOAccelerator Tool\Security Group Policy Objects.

4. Щелкните правой кнопкой мыши файл Command-line Here.cmd и выберите пункт Запуск от имени администратора, чтобы открыть командную строку со всеми привилегиями администратора домена.

Примечание. Если появится запрос на ввод учетных данных для входа в систему, введите свое имя пользователя и пароль и нажмите клавишу ВВОД.

5. В командной строке введите cscript GPOAccelerator.wsf /Enterprise /LAB и нажмите клавишу ВВОД.

6. В окне с сообщением Click Yes to continue, or No to exit the script (Нажмите кнопку «Да», чтобы продолжить, или «Нет» для выхода) нажмите кнопку Yes (Да).

Примечание. Это действие может занять несколько минут.

7. В окне с сообщением The Enterprise Lab Environment is created (Создана лабораторная среда Enterprise) нажмите кнопку OK.

8. В окне с сообщением Make sure to link the Enterprise Domain GPO to your domain (Свяжите объект групповой политики домена Enterprise с доменом) нажмите кнопку OK и выполните следующую задачу для связи политики VSG EC Domain Policy.

Примечание. Групповая политика уровня домена включает параметры, которые применяются ко всем компьютерам и пользователям в этом домене. Важно уметь определять необходимость связи объекта групповой политики домена, так как он применяется ко всем пользователям и компьютерам. По этой причине сценарий GPOAccelerator.wsf не выполняет автоматическую связь объекта групповой политики домена с доменом.

Задача 2: использование консоли управления групповыми политиками для связи политики VSG EC Domain Policy с доменом

Теперь можно выполнить связь объекта групповой политики домена с доменом. Ниже приведены инструкции по использованию консоли управления групповыми политиками на клиентском компьютере под управлением Windows Vista для связи политики VSG EC Domain Policy с доменом.

Чтобы связать политику VSG EC Domain Policy:

1. Нажмите кнопку Пуск системы Windows Vista, выберите пункты Все программы, Стандартные и Выполнить. (Или нажмите клавишу с эмблемой Windows + R.)

2. В поле Открыть введите gpmc.msc и нажмите кнопку ОК.

3. В дереве Domains (Домены) щелкните домен правой кнопкой мыши и выберите пункт Link an existing GPO (Связать существующий объект групповой политики).

4. В диалоговом окне Select GPO (Выбор объекта групповой политики) выберите объект групповой политики VSG EC Domain Policy (Политика домена VSG EC) и нажмите кнопку OK.

5. В области сведений выберите пункт VSG EC Domain Policy (Политика домена VSG EC) и нажмите кнопку Move link to top (Переместить ссылку наверх).

Внимание! Установите для параметра Link Order (Порядок ссылок) объекта VSG EC Domain Policy значение 1. В противном случае с доменом будут связаны другие объекты групповой политики, такие как Default Domain Policy GPO (Объект групповой политики домена по умолчанию), что приведет к переопределению параметров руководства по безопасности Windows Vista.

Задача 3: использование консоли управления групповыми политиками для проверки результата

Консоль управления групповыми политиками можно использовать для проверки результатов выполнения сценария. Ниже описана процедура использования консоли управления групповыми политиками на клиентском компьютере под управлением Windows Vista для проверки объектов групповой политики и структуры подразделений, которые создает сценарий GPOAccelerator.wsf.

Чтобы проверить результаты выполнения сценария GPOAccelerator.wsf:

1. Нажмите кнопку Пуск системы Windows Vista, выберите пункты Все программы, Стандартные и Выполнить.

2. В поле Открыть введите gpmc.msc и нажмите кнопку ОК.

3. Щелкните нужный лес, выберите пункт Domains (Домены) и домен.

4. Щелкните и разверните узел Vista Security Guide EC Client OU (Подразделение клиентов Vista Security Guide EC) и откройте каждое из пяти подразделений, указанных ниже.

5. Убедитесь в том, что структура подразделений и связи объекта групповой политики соответствуют изображенным на следующем рисунке.

Рисунок 1.4. Структура подразделений и связи объектов групповой политики

Все объекты групповой политики, созданные сценарием GPOAccelerator.wsf, полностью заполняются параметрами, рекомендуемыми в этом руководстве. После этого можно использовать средство «Active Directory – пользователи и компьютеры», чтобы проверить схему путем перемещения пользователей и компьютеров в соответствующие подразделения. Сведения о параметрах, содержащихся в каждом объекте групповой политики, см. в приложении A «Параметры групповой политики, связанные с безопасностью».

Развертывание схемы в рабочей среде

Чтобы сэкономить время, можно использовать сценарий GPOAccelerator.wsf для создания объектов групповой политики для среды EC. После этого можно связать объекты групповой политики с соответствующими подразделениями в существующей структуре. В крупных доменах с большим количеством подразделений необходимо продумать использование существующей структуры подразделений для развертывания объектов групповой политики.

По возможности необходимо разделять подразделения компьютеров и пользователей. Кроме того, требуются отдельные подразделения для настольных и переносных компьютеров. Если такая структура невозможна в существующей среде, вероятно, потребуется изменить объекты групповой политики. Чтобы определить необходимые изменения, используйте сведения о параметрах в приложении A «Параметры групповой политики, связанные с безопасностью».

Примечание. Как указано в предыдущем разделе, можно использовать сценарий GPOAccelerator.wsf с параметром /LAB в тестовой среде для создания образца структуры подразделений. Тем не менее при гибкой структуре подразделений можно также использовать этот параметр в рабочей среде, чтобы создать базовую структуру подразделений и автоматически связать объекты групповой политики. После этого можно изменить структуру подразделений вручную в соответствии с требованиями среды.

Задача 1: создание объектов групповой политики

Объекты групповой политики EC, описанные в этом руководстве, создаются с помощью сценария GPOAccelerator.wsf. Сценарий GPOAccelerator.wsf находится в папке Windows Vista Security Guide\GPOAccelerator Tool, которую создает MSI-файл установщика Microsoft Windows.

Примечание. Каталог GPOAccelerator Tool можно скопировать с компьютера, на котором установлено это средство, на другой компьютер, где требуется выполнить сценарий. Чтобы выполнить сценарий, как описано в следующей процедуре, папка GPOAccelerator Tool и ее вложенные папки должны находиться на локальном компьютере.

Чтобы создать объекты групповой политики в производственной среде:

1. Войдите с учетной записью администратора домена в систему компьютера под управлением Windows Vista, который присоединен к домену с Active Directory, в котором будут создаваться объекты групповой политики.

2. Нажмите кнопку Пуск системы Windows Vista, выберите пункты Все программы и Windows Vista Security Guide.

3. Откройте папку GPOAccelerator Tool\Security Group Policy Objects.

4. Щелкните правой кнопкой мыши файл Command-line Here.cmd и выберите пункт Запуск от имени администратора, чтобы открыть командную строку со всеми привилегиями администратора домена.

Примечание. Если появится запрос на ввод учетных данных для входа в систему, введите свое имя пользователя и пароль и нажмите клавишу ВВОД.

5. В командной строке введите cscript GPOAccelerator.wsf /Enterprise и нажмите клавишу ВВОД.

6. В окне с сообщением Click Yes to continue, or No to exit the script (Нажмите кнопку «Да», чтобы продолжить, или «Нет» для выхода) нажмите кнопку Yes (Да).

Примечание. Это действие может занять несколько минут.

7. В окне с сообщением The SSLF GPOs are created (Объекты групповой политики Enterprise созданы) нажмите кнопку OK.

8. В окне с сообщением Make sure to link the Enterprise GPOs to the appropriate OUs (Свяжите объекты групповой политики Enterprise с соответствующими подразделениями) нажмите кнопку OK.

Задача 2: использование консоли управления групповыми политиками для проверки результата.

Можно использовать консоль управления групповыми политиками, чтобы убедиться в том, что сценарий успешно создал все объекты групповой политики. Ниже описана процедура использования консоли управления групповыми политиками на клиентском компьютере под управлением Windows Vista для проверки объектов групповой политики, которые создает сценарий GPOAccelerator.wsf.

Чтобы проверить результаты выполнения сценария GPOAccelerator.wsf:

1. Нажмите кнопку Пуск системы Windows Vista, выберите пункты Все программы, Стандартные и Выполнить.

2. В поле Открыть введите gpmc.msc и нажмите кнопку ОК.

3. Щелкните нужный лес, выберите пункт Domains (Домены) и домен.

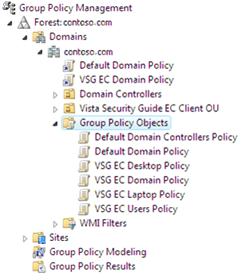

4. Разверните узел Group Policy Objects (Объекты групповой политики) и убедитесь в том, что четыре созданных объекта групповой политики VSG EC соответствуют объектам на следующем рисунке.

Рисунок 1.5. Объекты групповой политики EC, созданные сценарием GPOAccelerator.wsf, в консоли управления групповыми политиками

После этого можно использовать консоль управления групповыми политиками для связи каждого объекта групповой политики с соответствующим подразделением. Последняя задача в процессе описывает, как это сделать.

Задача 3: использование консоли управления групповыми политиками для связи объектов групповой политики с подразделениями

Следующая процедура описывает, как использовать консоль управления групповыми политиками на клиентском компьютере под управлением Windows Vista для выполнения этой задачи.

Чтобы связать объекты групповой политики в производственной среде:

1. Нажмите кнопку Пуск системы Windows Vista, выберите пункты Все программы, Стандартные и Выполнить.

2. В поле Открыть введите gpmc.msc и нажмите кнопку ОК.

3. В дереве Domains (Домены) щелкните домен правой кнопкой мыши и выберите пункт Link an existing GPO (Связать существующий объект групповой политики).

4. В диалоговом окне Select GPO (Выбор объекта групповой политики) выберите объект групповой политики VSG EC Domain Policy (Политика домена VSG EC) и нажмите кнопку OK.

5. В области сведений выберите пункт VSG EC Domain Policy (Политика домена VSG EC) и нажмите кнопку Move link to top (Переместить ссылку наверх).

Внимание! Установите для параметра Link Order (Порядок ссылок) объекта VSG EC Domain Policy значение 1. В противном случае с доменом будут связаны другие объекты групповой политики, такие как Default Domain Policy GPO (Объект групповой политики домена по умолчанию), что приведет к переопределению параметров руководства по безопасности Windows Vista Security Guide.

6. Щелкните правой кнопкой мыши узел Windows Vista Users OU (Подразделение пользователей Windows Vista) и выберите пункт Link an existing GPO (Связать существующий объект групповой политики).

7. В диалоговом окне Select GPO (Выбор объекта групповой политики) выберите объект групповой политики VSG EC Users Policy (Политика пользователей VSG EC) и нажмите кнопку OK.

8. Щелкните правой кнопкой мыши узел Desktop OU (Подразделение настольных компьютеров) и выберите пункт Link an existing GPO (Связать существующий объект групповой политики).

9. В диалоговом окне Select GPO (Выбор объекта групповой политики) выберите объект групповой политики VSG EC Desktop Policy (Политика настольных компьютеров VSG EC) и нажмите кнопку OK.

10. Щелкните правой кнопкой мыши узел Laptop OU (Подразделение переносных компьютеров) и выберите пункт Link an existing GPO (Связать существующий объект групповой политики).

11. В диалоговом окне Select GPO (Выбор объекта групповой политики) выберите объект групповой политики VSG EC Laptop Policy (Политика переносных компьютеров VSG EC) и нажмите кнопку OK.

12. Повторите эти действия для всех других созданных подразделений пользователей или компьютеров, чтобы связать их с соответствующими объектами групповой политики.

Примечание. Можно также перетащить объект групповой политики из узла Group Policy Objects (Объекты групповой политики) в подразделение. Тем не менее операция перетаскивания поддерживается только для объектов в том же домене.

Чтобы подтвердить связи объектов групповой политики с помощью консоли управления групповыми политиками:

• Разверните узел Group Policy Objects (Объекты групповой политики) и выберите объект групповой политики. В области сведений откройте вкладку Scope (Область) и просмотрите сведения в столбцах Link Enabled (Связь включена) и Path (Путь).

– Или –

• Выберите подразделение и затем в области сведений откройте вкладку Linked Group Policy Objects (Связанные объекты групповой политики) и просмотрите сведения в столбцах Link Enabled (Связь включена) и GPO (Объект групповой политики).

Примечание. Консоль управления групповыми политиками можно использовать для отмены связи объектов групповой политики или их удаления. После этого можно удалить ненужные подразделения с помощью консоли управления групповыми политиками или консоли «Active Directory – пользователи и компьютеры». Чтобы полностью отменить все изменения, внесенные сценарием GPOAccelerator.wsf, необходимо вручную удалить файлы EC-VSGAuditPolicy.cmd, EC-ApplyAuditPolicy.cmd и EC-AuditPolicy.txt из общей папки NETLOGON одного из контроллеров домена. Дополнительные сведения о том, как полностью отменить внедрение политики аудита, см. в разделе «Политика аудита» приложения A «Параметры групповой политики, связанные с безопасностью».

Все объекты групповой политики, созданные сценарием GPOAccelerator.wsf, полностью заполняются параметрами, рекомендуемыми в этом руководстве. После этого можно использовать средство «Active Directory – пользователи и компьютеры», чтобы проверить схему путем перемещения пользователей и компьютеров в соответствующие подразделения. Сведения о параметрах, содержащихся в каждом объекте групповой политики, см. в приложении A «Параметры групповой политики, связанные с безопасностью».

Миграция объектов групповой политики в другой домен (необязательно)

При изменении объектов групповой политики в этом решении или создании собственных объектов групповой политики и необходимости использовать их в нескольких доменах необходимо выполнить миграцию объектов групповой политики. Для миграции объекта групповой политики из одного домена в другой требуется планирование, но основная процедура достаточно проста. Во время планирования необходимо обратить внимание на две важных особенности данных объектов групповой политики.

• Сложность данных. Данные, составляющие объект групповой политики, имеют сложную структуры и хранятся в нескольких местах. При использовании консоли управления групповыми политиками для миграции объекта групповой политики обеспечивается надлежащая миграция всех

• Данные, относящиеся к домену. Некоторые данные в объекте групповой политики могут относиться к конкретному домену и стать недопустимыми при прямом копировании в другой домен. Чтобы решить эту проблему, таблицы миграции консоли управления групповыми политиками позволяют изменять относящиеся к домену данные в объекте групповой политики на новые значения во время миграции. Это требуется делать только в том случае, если объект групповой политики содержит идентификатор (ИД) безопасности или пути UNC, которые относятся только к конкретному домену.

Дополнительные сведения о миграции объектов групповой политики см. в справке консоли управления групповыми политиками. В техническом документе Миграция объектов групповой политики между доменами с помощью консоли управления групповыми политиками (на английском языке) также содержатся дополнительные сведения о миграции объектов групповой политики между доменами.

Средство GPOAccelerator

С данным руководством распространяются сценарий и шаблоны безопасности. В этом разделе приводятся общие сведения о данных ресурсах. Важнейшим средством, которое выполняет основной сценарий для этого руководства по безопасности, является GPOAccelerator.wsf, расположенное в папке Windows Vista Security Guide\GPOAccelerator Tool\Security Group Policy Objects. Кроме того, в этом разделе рассказывается, как изменить консоль управления групповыми политиками для просмотра параметров объекта групповой политики, а также описываются структура подкаталогов и типы файлов, которые распространяются с руководством. Другим ресурсом для сравнения значений параметров является файл Windows Vista Security Guide Settings.xls, который также прилагается к этому руководству.

Консоль управления групповыми политиками и расширения SCE

Решение, представленное в этом руководстве, использует параметры объекта групповой политики, которые не отображаются в стандартном пользовательском интерфейсе консоли управления групповыми политиками в Windows Vista или редакторе конфигураций безопасности (SCE). Эти параметры с префиксом MSS: были разработаны группой Microsoft Solutions for Security для предыдущего руководства о безопасности.

Внимание! Расширения SCE и сценарий GPOAccelerator.wsf предназначены только для запуска на компьютерах под управлением Windows Vista. Эти средства не будут правильно работать при запуске на компьютере под управлением системы Windows XP или Windows Server 2003.

По этой причине необходимо расширить эти средства, чтобы просматривать параметры безопасности и при необходимости редактировать их. Для этого сценарий GPOAccelerator.wsf автоматически обновляет компьютер при создании объектов групповой политики. Чтобы администрировать объекты групповой политики руководства по безопасности Windows Vista с другого компьютера под управлением Windows Vista, используйте следующую процедуру для обновления SCE на этом компьютере.

Чтобы изменить SCE для вывода параметров MSS

1. Убедитесь в том, что выполнены указанные ниже условия.

• Компьютер присоединен к домену с Active Directory, в котором созданы объекты групповой политики.

• Установлен каталог Windows Vista Security Guide\GPOAccelerator Tool.

Примечание. Каталог GPOAccelerator Tool можно скопировать с компьютера, на котором установлено это средство, на другой компьютер, где требуется выполнить сценарий. Чтобы выполнить сценарий, как описано в этой процедуре, папка GPOAccelerator Tool и ее вложенные папки должны находиться на локальном компьютере.

2. Войдите на компьютер с учетной записью администратора.

3. Нажмите кнопку Пуск системы Windows Vista, выберите пункты Все программы и Windows Vista Security Guide.

4. Откройте папку GPOAccelerator Tool\Security Group Policy Objects.

5. Щелкните правой кнопкой мыши файл Command-line Here.cmd и выберите пункт Запуск от имени администратора, чтобы открыть командную строку со всеми привилегиями администратора.

Примечание. Если появится запрос на ввод учетных данных для входа в систему, введите свое имя пользователя и пароль и нажмите клавишу ВВОД.

6. В командной строке введите cscript GPOAccelerator.wsf /ConfigSCE и нажмите клавишу ВВОД.

7. В окне с сообщением Click Yes to continue, or No to exit the script (Нажмите кнопку «Да», чтобы продолжить, или «Нет» для выхода) нажмите кнопку Yes (Да).

8. В окне с сообщением TheSecurity Configuration Editor is updated (Редактор конфигураций безопасности обновлен) нажмите кнопку OK.

Внимание! Это сценарий только изменяет SCE так, чтобы отображались параметры MSS, он не создает объекты групповой политики или подразделения.

Следующая процедура удаляет дополнительные параметры безопасности MSS, а затем устанавливает для параметров средства SCE значения по умолчанию для Windows Vista.

Чтобы присвоить параметрам средства SCE значения по умолчанию для Windows Vista:

1. Войдите на компьютер с учетной записью администратора.

2. Нажмите кнопку Пуск системы Windows Vista, выберите пункты Все программы и Windows Vista Security Guide.

3. Откройте папку GPOAccelerator Tool\Security Group Policy Objects.

4. Щелкните правой кнопкой мыши файл Command-line Here.cmd и выберите пункт Запуск от имени администратора, чтобы открыть командную строку со всеми привилегиями администратора.

Примечание. Если появится запрос на ввод учетных данных для входа в систему, введите свое имя пользователя и пароль и нажмите клавишу ВВОД.

5. В командной строке введите cscript GPOAccelerator.wsf /ResetSCE и нажмите клавишу ВВОД.

6. В окне с сообщением Click Yes to continue, or No to exit the script (Нажмите кнопку «Да», чтобы продолжить, или «Нет» для выхода) нажмите кнопку Yes (Да).

Примечание. При выполнении этой процедуры параметрам редактора конфигураций безопасности назначаются значения по умолчанию для Windows Vista. Все параметры, добавленные в редактор конфигураций безопасности, будут удалены. Это повлияет только на отображение этих параметров в редакторе конфигураций безопасности. Настроенные параметры групповых политик не удаляются.

7. В окне с сообщением TheSecurity Configuration Editor is updated (Редактор конфигураций безопасности обновлен) нажмите кнопку OK.

Предыдущие параметры безопасности

Если необходимо создать собственную политику безопасности, а не использовать или изменить политики, предоставляемые с данным руководством, можно импортировать нужные параметры безопасности с помощью шаблонов безопасности. Шаблоны безопасности – это текстовые файлы, содержащие значения параметров безопасности. Они являются подкомпонентами объектов групповой политики. Параметры политики, содержащиеся в шаблонах безопасности, можно изменять в оснастке «Редактор объектов групповой политики» консоли управления (MMC). В отличие от предыдущих версий операционной системы Windows, ОС Windows Vista не включает предварительно заданные шаблоны безопасности, хотя при необходимости можно использовать существующие шаблоны.

Шаблоны безопасности входят в MSI-файл установщика Windows, который распространяется с этим руководством. В папке GPOAccelerator Tool\Security Templates находятся следующие шаблоны для среды EC:

• VSG EC Desktop.inf

• VSG EC Domain.inf

• VSG EC Laptop.inf

Внимание! Для развертывания решения, описанного в этом руководстве, не требуются шаблоны безопасности. Шаблоны являются альтернативой решению на основе консоли управления групповыми политиками и включают только параметры безопасности компьютера из раздела Конфигурация компьютера\Конфигурация Windows\Параметры безопасности. Например, с помощью шаблона безопасности нельзя управлять параметрами Internet Explorer или брандмауэра Windows в объектах групповой политики, а также параметрами пользователя.

Работа с шаблонами безопасности

Чтобы использовать шаблоны безопасности, необходимо сначала расширить SCE таким образом, чтобы настраиваемые параметры безопасности MSS отображались в пользовательском интерфейсе. Дополнительные сведения см. в предыдущем разделе данной главы «Консоль управления групповыми политиками и расширения SCE». Если шаблоны можно просматривать, для их импорта в созданные объекты групповой политики при необходимости можно использовать следующую процедуру.

Чтобы импортировать шаблон безопасности в объект групповой политики:

1. Откройте редактор объектов групповой политики для объекта групповой политики, который требуется изменить. Для этого в консоли управления групповыми политиками щелкните правой кнопкой мыши объект групповой политики и выберите пункт Изменить.

2. В редакторе объектов групповой политики перейдете к папке Конфигурация Windows.

3. Разверните папку Конфигурация Windows и выберите пункт Параметры безопасности.

4. Щелкните правой кнопкой мыши папку Параметры безопасности и выберите пункт Импортировать политику.

5. Откройте папку Security Templates в папке Windows Vista Security Guide.

6. Выберите шаблон безопасности, который необходимо импортировать, и нажмите кнопку Открыть.

После выполнения последнего действия этой процедуры параметры из файла копируются в объект групповой политики.

Можно также использовать шаблоны безопасности, которые распространяются с руководством, чтобы изменить локальную политику безопасности на автономных клиентских компьютерах под управлением Windows Vista. Сценарий GPOAccelerator.wsf упрощает применение шаблонов.

Чтобы применить шаблоны безопасности для создания локальной групповой политики на автономных клиентских компьютерах под управлением Windows Vista:

1. Войдите в систему компьютера под управлением Windows Vista с учетной записью администратора.

2. Нажмите кнопку Пуск системы Windows Vista, выберите пункты Все программы и Windows Vista Security Guide.

3. Откройте папку GPOAccelerator Tool\Security Group Policy Objects.

4. Щелкните правой кнопкой мыши файл Command-line Here.cmd и выберите пункт Запуск от имени администратора, чтобы открыть командную строку со всеми привилегиями администратора.

Примечание. Если появится запрос на ввод учетных данных для входа в систему, введите свое имя пользователя и пароль и нажмите кнопку ВВОД.

5. В командной строке введите cscript GPOAccelerator.wsf /Enterprise /Desktop или cscript GPOAccelerator.wsf /Enterprise /Laptop и нажмите клавишу ВВОД.

Эта процедура изменяет параметры локальной политики безопасности, используя значения в шаблонах безопасности для среды EC.

Чтобы восстановить значения параметров по умолчанию для локальной групповой политики в Windows Vista:

1. Войдите в систему клиентского компьютера под управлением Windows Vista с учетной записью администратора.

2. Нажмите кнопку Пуск системы Windows Vista, выберите пункты Все программы и Windows Vista Security Guide.

3. Откройте папку GPOAccelerator Tool\Security Group Policy Objects.

4. Щелкните правой кнопкой мыши файл Command-line Here.cmd и выберите пункт Запуск от имени администратора, чтобы открыть командную строку со всеми привилегиями администратора.

Примечание. Если появится запрос на ввод учетных данных для входа в систему, введите свое имя пользователя и пароль и нажмите кнопку ВВОД.

5. В командной строке введите cscript GPOAccelerator.wsf /Restore и нажмите клавишу ВВОД.

Папка, содержащая INF-файлы шаблонов безопасности, которые можно использовать для внедрения некоторых параметров безопасности, рекомендуемых в этом руководстве.

Примечание. Корпорация Майкрософт рекомендует использовать сценарий, распространяемый с этим руководством, для создания рекомендуемых объектов групповой политики. Тем не менее предоставляемые шаблоны безопасности могут помочь защитить автономные компьютеры.

Security Templates\EC-VSG Desktop.inf

Шаблон безопасности Enterprise Desktop

Security Templates\EC-VSG Domain.inf

Шаблон безопасности Enterprise Domain

Security Templates\EC-VSG Laptop.inf

Шаблон безопасности Enterprise Laptop

Security Templates\SSLF-VSG Desktop.inf

Шаблон безопасности SSLF Desktop

Security Templates\SSLF-VSG Domain.inf

Шаблон безопасности SSLF Domain

Security Templates\SSLF-VSG Laptop.inf

Шаблон безопасности SSLF Laptop

Security Templates\Vista Default Security.cmd

Командный файл, используемый при восстановлении значений параметров по умолчанию Windows Vista для локальной политики безопасности.

Security Templates\Vista Default Security.inf

Шаблон безопасности, используемый при восстановлении значений параметров по умолчанию Windows Vista для локальной политики безопасности.

Security Templates\Vista Default Security.sdb

Файл базы данных безопасности, используемый при восстановлении значений параметров по умолчанию Windows Vista для локальной политики безопасности.

Security Templates\Vista Local Security.sdb

Файл базы данных безопасности, используемый при применении шаблонов безопасности VSG к компьютеру.

Технологии защиты системы Windows VistaСистема Windows Vista включает в себя несколько новых и усовершенствованных технологий, которые обеспечивают повышенный уровень защиты от вредоносных программ. Вот список этих технологий:

• Контроль учетных записей (UAC).

• Защитник Windows.

Брандмауэр Windows

• Центр обеспечения безопасности Windows

• Средство удаления вредоносных программ

• Политики ограниченного использования программ

Помимо использования этих технологий защиты необходимо помнить, что для обеспечения безопасности настоятельно рекомендуется входить в систему с учетной записью обычного пользователя. Даже при использовании всех этих технологий, если не защитить пользователей с правами администратора, компьютеры подвергаются риску.

Контроль учетных записей

Система Windows Vista включает в себя функцию контроля учетных записей (UAC), которая предоставляет способ разделить привилегии и задачи обычного пользователя и администратора. Функция контроля учетных записей повышает уровень безопасности, улучшая работу пользователя при использовании учетной записи обычного пользователя. Теперь пользователи могут выполнять больше задач и пользоваться повышенной совместимостью приложений без необходимости входить в систему с привилегиями администратора. Это помогает снизить влияние вредоносных программ, а также предотвратить установку несанкционированного программного обеспечения и внесение в систему несанкционированных изменений.

Примечание. В предыдущих версиях операционной системы Windows существовала группа «Опытные пользователи», членам которой было разрешено выполнять системные задачи, такие как установка приложений, не имея разрешений администратора. В функции контроля учетных записей группа «Опытные пользователи» не предусмотрена, а разрешения, предоставленные этой группе в системе Windows Vista, удалены. Тем не менее, группу «Опытные пользователи» все еще можно использовать в целях обратной совместимости с другими версиями операционной системы. Для работы с группой «Опытные пользователи» в системе Windows Vista необходимо применить новый шаблон безопасности для изменения разрешений по умолчанию на системные папки и реестр, чтобы предоставить группе «Опытные пользователи» разрешения, эквивалентные разрешениям для этой группы в Windows XP.

В системе Windows Vista обычные пользователи могут теперь выполнять множество задач, которые ранее требовали прав администратора, но не влияли на безопасность отрицательным образом. Примеры задач, которые теперь могут выполнять обычные пользователи: изменение параметров часового пояса, подключение к защищенной беспроводной сети и установка одобренных устройств и элементов управления Microsoft ActiveX®.

Более того, режим одобрения администратором в технологии контроля учетных записей также позволяет защитить компьютеры с операционной системой Windows Vista от некоторых типов вредоносных программ. По умолчанию администраторы могут запускать большинство программ и задач с привилегиями обычного пользователя. Когда пользователям требуется выполнить административные задачи, такие как установка нового программного обеспечения или изменение определенных системных параметров, система запрашивает их согласие на выполнение подобных задач. Тем не менее, этот режим не обеспечивает такой же уровень защиты, как использование учетной записи обычного пользователя и не гарантирует, что вредоносная программа, уже находящаяся на клиентском компьютере, не сможет замаскироваться под программное обеспечение, требующее повышенных привилегий. Этот режим также не гарантирует, что программное обеспечение с повышенными привилегиями само по себе не начнет выполнять вредоносные действия после повышения привилегий.

Чтобы воспользоваться преимуществами этой технологии, необходимо настроить новые параметры групповой политики в системе Windows Vista для управления поведением функции контроля учетных записей. Параметры групповой политики, описанные в предыдущей главе, настраиваются для обеспечения предписанного поведения функции контроля учетных записей. Тем не менее, корпорация Майкрософт рекомендует пересмотреть предписанные значения для этих параметров, описанные в приложении А «Параметры групповой политики, связанные с безопасностью», чтобы убедиться в том, что они оптимально настроены для удовлетворения потребностей среды.

Оценка риска

Пользователи с привилегиями администратора входят в систему с включенными административными возможностями. Это может привести к случайному или злонамеренному выполнению административных задач без ведома пользователя.

Пример.

Пользователь неосознанно загружает и устанавливает вредоносную программу с вредоносного или зараженного веб-узла.

Пользователя обманным путем заставляют открыть вложение сообщения электронной почты, содержащее вредоносную программу, которая запускается и, возможно, устанавливает себя на компьютер.

• В компьютер вставляется съемный диск, а функция автоматического воспроизведения автоматически пытается запустить вредоносную программу.

Пользователь устанавливает неподдерживаемые приложения, которые могут оказать влияние на производительность или надежность компьютеров.

Снижение рисков

Рекомендуемый подход к снижению рисков заключается в том, чтобы все пользователи входили в систему, используя для повседневных задач учетную запись обычного пользователя. Пользователям следует повышать уровень привилегий до уровня учетной записи администратора только для задач, которые требуют такого уровня доступа. Также убедитесь в том, что функция контроля учетных записей включена и выводит запрос при попытке выполнить пользователем задачу, которая требует привилегий администратора.

Сведения о снижении рисков

Функция контроля учетных записей позволяет снизить риски, описанные в предыдущем разделе «Оценка риска». Тем не менее, необходимо учитывать следующее:

• Если в компании есть собственные разработчики приложений, корпорация Майкрософт рекомендует им загрузить и прочитать статью Требования к разработке приложений для системы Windows для обеспечения совместимости с функцией контроля учетных записей (на английском языке). В этом документе описывается процесс проектирования и разработки приложений для системы Windows Vista, совместимых с функцией контроля учетных записей.

• Функция контроля учетных записей может создавать проблемы при работе несовместимых с ней приложений. По этой причине перед развертыванием приложений необходимо протестировать их с функцией контроля учетных записей. Дополнительные сведения о тестировании совместимости приложений см. на веб-узле Развертывание настольных приложений в сети Microsoft TechNet®.

• Функция контроля учетных записей запрашивает учетные данные администратора и согласие пользователя на повышение привилегий. Это увеличивает количество действий, которые необходимо выполнить для завершения многих стандартных задач администрирования. Следует оценить влияние увеличения количества действий на работу административного персонала. Дополнительные запросы функции контроля учетных записей оказывают значительное влияние на работу этих пользователей, поэтому параметру политики контроля учетных записей Behavior of the elevation prompt for administrators in Admin Approval Mode (Поведение запроса повышения привилегий для администраторов в режиме одобрения администратором) можно присвоить значение Elevate without prompting (Повышать привилегии без запроса). Тем не менее, изменение этой политики может повысить риск для среды, и центр обеспечения безопасности Windows сообщит об этом.

• Пользователь с привилегиями администратора может отключить режим одобрения администратором, отключить вывод функцией контроля учетных записей запроса на ввод учетных данных для установки приложений и изменить поведение запроса на повышение привилегий. По этой причине важно контролировать количество пользователей, имеющих доступ к привилегиям администратора на компьютерах в организации.

Корпорация Майкрософт рекомендует назначить две учетных записи для административного персонала. Для повседневных задач эти сотрудники должны использовать учетную запись обычного пользователя. При необходимости выполнить специфические задачи администрирования этим сотрудникам следует войти в систему с учетной записью уровня администратора, выполнить задачи и выйти из системы, чтобы вернуться к учетной записи обычного пользователя.

• Параметры групповой политики в этом руководстве запрещают обычному пользователю повышать привилегии. Такой подход является рекомендуемым, поскольку гарантирует, что задачи администрирования могут выполняться только с учетными записями, которые специально были настроены на уровень администратора.

• Если приложение неправильно определено как приложение администратора или пользователя (например, с помощью маркера «администратор» или «обычный»), система Windows Vista может запустить приложение в неверном контексте безопасности.

Процедура снижения рисков

Начните процесс снижения рисков с изучения всех возможностей функции контроля учетных записей. Дополнительные сведения см. в Пошаговом руководстве по функции контроля учетных записей в системе Windows Vista и в руководстве Приступая к работе с функцией контроля учетных записей в системе Windows Vista.

Использование процедуры снижения рисков:

1. Определите количество пользователей, способных выполнять задачи администрирования.

2. Определите, как часто необходимо выполнять задачи администрирования.

3. Определите, следует ли администраторам выполнять задачи администрирования путем простого согласия в ответ на запрос функции контроля учетных записей или для выполнения задач администрирования им необходимо будет вводить определенные учетные данные.

4. Определите, следует ли обычным пользователям иметь возможность повышения привилегий для выполнения задач администрирования. Параметры политики, описанные в данном руководстве, блокируют возможность повышения своих привилегий обычными пользователями.

5. Определите, каким образом будет проходить процесс установки приложений.

6. Настройте параметры групповой политики контроля учетных записей в соответствии со своими требованиями.

Использование групповой политики, чтобы снизить риски для функции контроля учетных записей:

Параметры контроля учетных записей можно настроить в следующем местоположении редактора объектов групповой политики:

Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\Параметры безопасности

Защитник Windows.

Защитник Windows – это программа, входящая в систему Windows Vista, также доступная для загрузки в системе Windows XP. Она позволяет защитить компьютеры от всплывающих окон, низкой производительности и угроз безопасности, вызванных программами-шпионами и иным нежелательным программным обеспечением. Защитник Windows осуществляет наблюдение в режиме реального времени за важными контрольными точками операционной системы Windows Vista, которые являются целью подобного нежелательного программного обеспечения, например, за папкой «Автозагрузка» и записями автозагрузки в реестре.

Защитник Windows позволяет обнаружить и удалить нежелательные приложения, такие как программы для показа рекламы, клавиатурные шпионы и программы-шпионы. Если программа пытается изменить защищенную область в системе Windows Vista, Защитник Windows предложит пользователю либо принять, либо отклонить изменение, чтобы защититься от установки программы-шпиона. Подобное наблюдение повышает надежность компьютеров с операционной системой Windows Vista и обеспечивает дополнительную защиту конфиденциальности пользователя. Защитник Windows включен по умолчанию в системе Windows Vista, и хотя данная технология обеспечивает улучшенную защиту от программ-шпионов, ее также можно использовать совместно с продуктами сторонних производителей для защиты компьютера. Для обеспечения лучшей защиты от вредоносного программного обеспечения корпорация Майкрософт настоятельно рекомендует клиентам также развернуть совместно с Защитником Windows полноценное антивирусное решение.

Чтобы управлять поведением Защитника Windows, можно настроить в системе Windows Vista новые параметры групповой политики. Среди параметров групповой политики, описанных в предыдущей главе, нет параметров, изменяющих поведение Защитника Windows по умолчанию, поскольку значения этих параметров зависят от требований конкретной среды.

Сообщество Microsoft SpyNet

Microsoft SpyNet – это интернет-сообщество, помогающее пользователю компьютера выбрать способ реакции на потенциальные угрозы со стороны программ-шпионов. Сообщество также позволяет остановить распространение заражения новыми программами-шпионами.

При обнаружении Защитником Windows программ, еще не классифицированных по степени риска, или изменений, внесенных такими программами, можно посмотреть, как другие члены сообщества реагируют на эту угрозу. В свою очередь, предпринимаемые вами действия помогают другим членам сообщества выбрать способ реагирования. Ваши действия также помогают корпорации Майкрософт выбрать, какое программное обеспечение необходимо исследовать на наличие потенциальных угроз. Можно выбрать отправку базовых или дополнительных сведений об обнаруженном программном обеспечении. Дополнительные сведения позволяют улучшить работу Защитника Windows. Например, технология может включать поиск обнаруженных элементов на компьютере при удалении вредоносного программного обеспечения. В этих случаях, Защитник Windows будет автоматически собирать и отправлять сведения сообществу.

Оценка риска

Программы-шпионы представляют ряд серьезных угроз организации, которые необходимо устранить, чтобы гарантировать безопасность данных и компьютеров. Наиболее общие риски, которые программы-шпионы представляют для организации, включают в себя следующее.

Конфиденциальные бизнес-данные, которые могут попасть в руки неавторизованных пользователей.

• Личные данные сотрудников, которые могут попасть в руки неавторизованных пользователей.

Использование уязвимости компьютера злоумышленником.

• Потеря производительности из-за влияния программ-шпионов на стабильность работы компьютера.

Увеличение стоимости технической поддержки вследствие заражения программами-шпионами.

Потенциальный риск шантажа компании в случае раскрытия конфиденциальных данных в результате заражения.

Снижение рисков

Защитник Windows разработан для снижения рисков, связанных с программами-шпионами. Постоянные обновления данной технологии выполняются автоматически через Центр обновления Windows или службы Microsoft Windows Server Update Services (WSUS).

В дополнение к защите от программ-шпионов, обеспечиваемой Защитником Windows, корпорация Майкрософт настоятельно рекомендует установить антивирусный пакет, позволяющий улучшить защиту, обнаруживая помимо программ-шпионов также вирусы, программы типа «Троянский конь» и вирусы-черви. Например, такие продукты как Microsoft Forefront Client Security, обеспечивают универсальную защиту от вредоносных программ для настольных компьютеров, переносных компьютеров и серверных операционных систем организации.

Условия для снижения рисков

Защитник Windows включен по умолчанию в системе Windows Vista. Эта технология разработана с учетом потребления минимума системных ресурсов для работы на компьютерах, аппаратные возможности которых ниже среднего уровня. Тем не менее, в процессе развертывания системы Windows Vista организациям следует принять во внимание следующие рекомендации.

Протестируйте взаимодействие со всеми антивирусными и антишпионскими сканерами сторонних производителей, которые предполагается использовать в организации.

• Создайте систему управления развертыванием обновлений с определением подписей в случае, если в организации имеется большое количество компьютеров.

• Дайте пользователям представление о наиболее распространенных способах, используемых программами-шпионами, для того чтобы обманным путем заставить запустить вредоносную программу.

Запланируйте время сканирования, соответствующее потребностям организации. Значение по умолчанию – ежедневно, в 2:00. Если невозможно выполнить сканирование компьютера в это время, пользователь получит уведомление и запрос на запуск сканирования. Если сканирование не выполнялось за последние два дня, оно начнется приблизительно через 10 минут после следующего запуска компьютера. Это сканирование выполняется с низким приоритетом и практически не оказывает влияния на клиентскую систему. Благодаря улучшению производительности операций ввода-вывода в системе Windows Vista, это сканирование с низким приоритетом значительно меньше влияет на систему, чем в системе Windows XP.

• Защитник Windows не является антишпионским приложением для крупных организаций. В нем отсутствуют механизмы централизованного создания отчетов, наблюдения и управления бизнес-класса. Если требуются дополнительные возможности создания отчетов или контроля, необходимо изучить другие продукты, такие как Microsoft Forefront Client Security.

Определите политику своей организации в отношении отправки отчетов о возможных программах-шпионах в интернет-сообщество Microsoft SpyNet.

Процедура снижения рисков

Поскольку Защитник Windows является компонентом системы по умолчанию, для его включения не требуется никаких дополнительных действий. Тем не менее, корпорация Майкрософт рекомендует выполнить ряд дополнительных действий, гарантирующих безопасность организации.

Использование процедуры снижения рисков

1. Изучите возможности системы Windows Vista и Защитника Windows, связанные с защитой от программ-шпионов.

2. Изучите параметры групповой политики для Защитника Windows.

3. Проанализируйте необходимость дополнительной защиты организации от вирусов.

4. Составьте план оптимального процесса обновления для компьютеров в организации. Возможно, что для переносных компьютеров потребуется иная конфигурация обновлений, чем для настольных компьютеров.

5. Научите пользователей самостоятельно определять подозрительные действия компьютера.

6. Обучите сотрудников службы поддержки использовать средства Защитника Windows для оказания помощи при обращениях в службу.

Брандмауэр Windows

Персональный брандмауэр является важнейшей линией защиты от многих видов вредоносных программ. Как и брандмауэр в ОС Windows XP с пакетом обновления 2 (SP2) брандмауэр в системе Windows Vista включен по умолчанию для защиты компьютера пользователя сразу после запуска операционной системы.

Брандмауэр Windows в системе Windows Vista включает фильтрацию входящего и исходящего трафика для защиты пользователей путем ограничения ресурсов операционной системы, ведущих себя непредусмотренным образом. Брандмауэр также интегрируется с функцией осведомленности о состоянии сети системы Windows Vista, что позволяет применять специализированные правила в зависимости от местонахождения клиентского компьютера. Например, если переносной компьютер расположен в сети организации, правила брандмауэра могут быть определены администратором доменной сетевой среды в соответствии с требованиями к безопасности этой сети. Тем не менее, если пользователь пытается подключить тот же самый переносной компьютер к Интернету через публичную сеть, например, бесплатную точку подключения к беспроводной сети, автоматически будет использован другой набор правил брандмауэра, гарантирующий, что компьютер будет защищен от атаки.

Кроме того, впервые для операционной системы Windows система Windows Vista интегрирует управление брандмауэром с IPsec (Internet Protocol security). В системе Windows Vista IPsec и управление брандмауэром интегрированы в одну консоль – консоль брандмауэра Windows в режиме повышенной безопасности. Эта консоль позволяет централизованно управлять фильтрацией входящего и исходящего трафика и параметрами изоляции сервера и домена IPsec с помощью пользовательского интерфейса для упрощения настройки и уменьшения количества конфликтов политик.

Оценка риска

Подключение к сети является жизненно важным требованием в современном бизнесе. Тем не менее, такое подключение также является основной целью злоумышленников. Угрозы, связанные с подключением, необходимо устранить, чтобы гарантировать безопасность данных и компьютеров. Наиболее известные угрозы для организации, связанные с сетевыми атаками, включают в себя следующее.

Компьютер, используемый злоумышленником, который может впоследствии получить к этому компьютеру доступ с правами администратора.

Приложения для сканирования сети, которые злоумышленник может использовать для обнаружения открытых сетевых портов, позволяющих провести атаку.

Конфиденциальные бизнес-данные, которые могут стать доступными неавторизованным пользователям, если программа типа «Троянский конь» сможет открыть несанкционированное сетевое подключение между клиентским компьютером и компьютером злоумышленника.

Переносные компьютеры, которые могут подвергнуться сетевым атакам при нахождении за пределами сетевого брандмауэра организации.

Компьютеры во внутренней сети, которые могут подвергнуться сетевой атаке с уязвимого компьютера, подключенного напрямую к внутренней сети.

Потенциальный риск шантажа организации в случае успешного использования злоумышленником внутренних компьютеров.

Снижение рисков

Брандмауэр в системе Windows Vista обеспечивает защиту клиентского компьютера с момента установки операционной системы. Брандмауэр блокирует большую часть нежелательного входящего трафика, если администратором или параметрами групповой политики не были внесены изменения.

Брандмауэр Windows также включает фильтрацию исходящего сетевого трафика, и изначально это правило установлено на значение «Разрешить» для всего исходящего сетевого трафика. Параметры групповой политики можно использовать для настройки этих правил в брандмауэре Windows Vista, чтобы гарантировать, что параметры безопасности клиента останутся постоянными.

Условия для снижения рисков

Имеется ряд вопросов, которые следует учесть, если планируется использовать брандмауэр в системе Windows Vista.

Протестируйте взаимодействие с приложениями, которые необходимо использовать на компьютерах в организации. Для каждого приложения необходимо составить список требований к сетевым портам, чтобы гарантировать, что в брандмауэре Windows будут открыты только необходимые порты.

Брандмауэр Windows XP поддерживает доменный и стандартный профили. Профиль домена активен, если клиент подключен к сети, которая содержит контроллеры домена для домена, в котором находится учетная запись компьютера. Это позволяет создавать правила в соответствии с требованиями внутренней сети организации. Брандмауэр Windows Vista включает частный и общий профили, обеспечивающие более точное управление защитой клиентского компьютера при работе пользователя за пределами сетевой защиты организации.

• Оцените возможности ведения журнала брандмауэра Windows для определения возможности его интеграции в существующие решения предприятия по созданию отчетов и наблюдению.

• По умолчанию брандмауэр Windows блокирует удаленный контроль или удаленное управление компьютерами с операционной системой Windows Vista. Корпорация Майкрософт создала ряд правил для брандмауэра Windows, предназначенных специально для выполнения подобных удаленных задач. Для того чтобы компьютеры организации поддерживали выполнение подобных задач, необходимо включить соответствующие правила для каждого профиля, в котором требуется выполнение этих задач. Например, можно включить правило удаленного рабочего стола для профиля домена, чтобы позволить своей справочной службе поддерживать пользователей в сети организации, но отключить его для частного и общего профилей, чтобы сократить возможности для атаки на компьютеры, когда они находятся за пределами сети организации.

Снижение рисков с помощью брандмауэра Windows в режиме повышенной безопасности

Система Windows Vista включает новые параметры групповой политики и пользовательский интерфейс управления, которые помогают настраивать новые функции в брандмауэре Windows Vista. Расширенные параметры безопасности для системы Windows Vista не применяются к клиентскому компьютеру с операционной системой Windows XP.

Корпорация Майкрософт рекомендует тщательно изучить эти новые возможности, чтобы определить, смогут ли они обеспечить лучшую безопасность среды. Если планируется изменить действия брандмауэра Windows Vista, выполняемые по умолчанию, корпорация Майкрософт рекомендует использовать для управления клиентскими компьютерами с операционной системой Windows Vista параметры групповой политики брандмауэра Windows в режиме повышенной безопасности.

Новые параметры групповой политики и оснастку управления, доступные для брандмауэра Windows, можно изучить и настроить в следующем местоположении редактора объектов групповой политики:

Конфигурация компьютера\Параметры Windows\Параметры безопасности\Брандмауэр Windows в режиме повышенной безопасности

Брандмауэр Windows в режиме повышенной безопасности поддерживает следующие профили среды.

• Профиль домена. Этот профиль применяется, если компьютер подключен к сети и проходит проверку подлинности на контроллере домена, которому принадлежит компьютер.

• Общий профиль. Данный профиль является типом сетевого местоположения по умолчанию в случае, если компьютер не подключен к домену. Параметры общего профиля должны максимально ограничивать доступ, поскольку компьютер подключен к общедоступной сети, безопасность которой нельзя контролировать так же жестко, как в ИТ-среде.

• Частный профиль. Этот профиль применяется только в случае, если пользователь с привилегиями локального администратора назначает его сети, которая до этого была общей. Корпорация Майкрософт рекомендует делать это только при работе в надежной сети.

Важно понимать, что одновременно активен только один профиль. Если на компьютере установлено несколько сетевых плат, и они подключены к разным сетям, выбор применяемого профиля осуществляется следующим образом:

1. Если все сетевые платы подключены к сети с доменами, примените профиль домена.

2. Если все сетевые платы подключены к частной сети, примените частный профиль.

3. Если одна из плат подключена к общей сети, примените общий профиль.

Корпорация Майкрософт рекомендует включить брандмауэр Windows в режиме повышенной безопасности для всех трех профилей. Помимо расширенных правил брандмауэра Windows, он также поддерживает правила безопасности подключения. Безопасность подключения включает проверку подлинности двух компьютеров перед началом их взаимодействия и обеспечение безопасности данных, пересылаемых между двумя компьютерами. Брандмауэр Windows в режиме повышенной безопасности включает технологию IPsec для поддержки обмена ключами, проверки подлинности, целостности данных, а также шифрования данных (дополнительно).

В приложении А «Параметры групповой политики, связанные с безопасностью» описываются все исходные параметры брандмауэра Windows в режиме повышенной безопасности и поясняется, какие параметры требуют специфичные для среды сведения.

Центр обеспечения безопасности Windows

Центр обеспечения безопасности Windows (WSC) работает в фоновом режиме на клиентских компьютерах с операционными системами Windows Vista и Windows XP с пакетом обновления 2 (SP2). В системе Windows Vista эта функция постоянно проверяет и отображает состояние четырех важных категорий безопасности.

Брандмауэр

• Функция автоматического обновления

• Защита от вредоносных программ

• Другие параметры безопасности

Центр обеспечения безопасности Windows также служит отправной точкой для доступа к другим областям компьютера, относящимся к безопасности, и обеспечивает единое место для поиска связанных с безопасностью ресурсов и поддержки. Например, центр обеспечения безопасности Windows содержит ссылку, позволяющую пользователям, не имеющим антивирусного программного обеспечения, просмотреть предложения поставщиков антивирусных решений, совместимых с центром обеспечения безопасности Windows.